今回のブラスターワームは、このMS03-026のぜい弱性を悪用したもの。最近のウイルス攻撃はコードレッドやニムダなどサーバーのぜい弱性を突いて侵入するものが多く、いわば不正侵入のためのクラッキングの手口を自動化したタイプが広がっている。今回のブラスターは、その手口でクライアントパソコンを遠隔攻撃する点で新しいタイプの脅威だといえるという。

今回のブラスターワームは、このMS03-026のぜい弱性を悪用したもの。最近のウイルス攻撃はコードレッドやニムダなどサーバーのぜい弱性を突いて侵入するものが多く、いわば不正侵入のためのクラッキングの手口を自動化したタイプが広がっている。今回のブラスターは、その手口でクライアントパソコンを遠隔攻撃する点で新しいタイプの脅威だといえるという。

マイクロソフトがBlasterワームに関する取り組みを説明

一般消費者向けで大きな課題、Windowsアップデートの周知徹底へ

2003.08.22−マイクロソフトは20日、プレス向けセミナーを開催し、大きな被害を出した“ブラスター(Blaster)ワーム”事件に関する同社の取り組み状況や今後の対応策などについて説明した。同社の東貴彦取締役経営戦略担当は、「今回のぜい弱性は1ヵ月前に発見され、順次対応を進めてきていた。企業や産業界のインフラへの被害を最小限に食い止められたことは評価できるが、一般消費者に被害が広がったことについては反省点が多かった。全社をあげて“信頼のおけるコンピューティング”(Trustworthy Computing)を推進してきただけに、今回の事件は悔しいし残念だ。ウイルス制作者への強い憤りを感じる」と総括した。緊急対策用のCD-ROMを20万枚配布する計画も明らかにされた。

◇ ◇ ◇

マイクロソフトの説明によると、今年の7月は緊急のセキュリティ情報が3件発表されるなど、例月に比べても問題の多い月だったという。具体的には、MS03-023「HTMLコンバーターのバッファーオーバーランによりコードが実行される」、MS03-026「RPCインターフェースのバッファーオーバーランによりコードが実行される」、MS03-030「DirectXの未チェックのバッファーによりコンピューターが侵害される」−の3件の“緊急”告知があった。

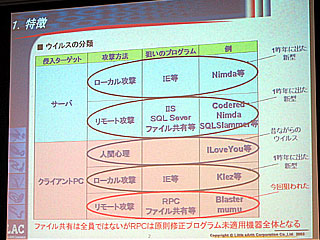

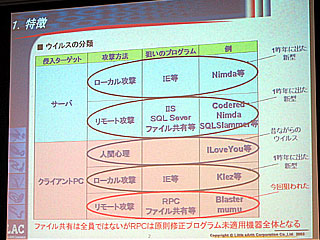

今回のブラスターワームは、このMS03-026のぜい弱性を悪用したもの。最近のウイルス攻撃はコードレッドやニムダなどサーバーのぜい弱性を突いて侵入するものが多く、いわば不正侵入のためのクラッキングの手口を自動化したタイプが広がっている。今回のブラスターは、その手口でクライアントパソコンを遠隔攻撃する点で新しいタイプの脅威だといえるという。

今回のブラスターワームは、このMS03-026のぜい弱性を悪用したもの。最近のウイルス攻撃はコードレッドやニムダなどサーバーのぜい弱性を突いて侵入するものが多く、いわば不正侵入のためのクラッキングの手口を自動化したタイプが広がっている。今回のブラスターは、その手口でクライアントパソコンを遠隔攻撃する点で新しいタイプの脅威だといえるという。

具体的には、感染したマシンを踏み台にして、そのマシンのIPアドレスの近隣のアドレスをスキャンし、そのなかに135番ポートのRPCのセキュリティホールが空いているマシンを見つけると、そこにワーム本体である「MSBLAST.EXE」をファイル転送し、それを自動実行させることで感染先を広げるという仕組み。このため、怪しいメールを受け取ったり、怪しいサイトをブラウズしたりすることがなくても、インターネットに接続しているだけで自分のマシンが攻撃される可能性がある。

近隣のIPアドレスを優先して攻撃先を探すので、企業などで1台でも感染すると、またたく間に被害が広がる恐れがある。ウィンドウズが再起動を繰り返して利用できなくなるという症例は、プログラムのバグの結果あらわれた一種の副作用であり、犯人は技術レベルの低い愉快犯だと考えられるという。ブラスター自体は感染を広げるだけのワームで、具体的な破壊活動は行わない。 135番ポートは通常はファイアーウォールなどで防御されており、管理の甘い個人のモバイルマシンを狙って、そこから企業内に入り込む作戦だったのではないかという。

MS03-026公開以降の時系列的な経緯は別表「Blaster事件におけるマイクロソフトの対応」にまとめたが、同社では「実際には1ヵ月の時間的余裕があったわけで、企業ユーザーの管理者のセキュリティ意識の高まりにより、修正パッチが適用されて産業界への混乱が最小限にとどまったことは良かった」(東取締役)としている。一方で、一般消費者に被害が大きかったことに関しては、「7月末までには150万通以上の告知メールを発信し、専用の対策サイトも立ち上げていたが、そうしたネットワークに依存し過ぎた対応が裏目に出た。マシンが再起動を繰り返してしまい、ネットに接続すらできなくなった状態に陥ってしまっては、対策を施すこと自体が不可能だった。これは、重大な教訓として受け止めたい」とし、緊急対策として20万枚の無償CDを配布する計画を明らかにした。

このCDは、トレンドマイクロやシマンテック、ラックなどのセキュリティベンダーと協力して、各社の対策ツールとマイクロソフトの修正プログラムを組み合わせて提供するもの。ただ、ネットワークの脅威は日々新たになっており、CDでの対応では遅過ぎるので、基本的にはネットワーク上の最新パッチを当ててもらいたいとしている。今回はあくまでも特例だということだ。

今回の反省に立ち、同社では“ウィンドウズアップデート”の重要性を訴えるための啓蒙活動にさらに力を入れることにしている。とくに、一般消費者への周知徹底を図るが、「当社からの連絡メールを読まない人や読んでも意味がわからない人が多かったと思う」とし、今年末に向けて“マイクロソフトアップデート”という形でさらにわかりやすく、またパッチを当てやすくする努力を払っていくという。

プレスセミナー後のQ&Aでは、ウィンドウズアップデートがそれほど浸透していない実態が指摘された。この間の修正プログラムのダウンロードが平時の100倍以上だったことから、逆に普段は100分の1しか利用されていないことも明らかになった。パッチを場当たり的に提供するのではなく、根本的な解決策はないのかという記者の問いに対して、同社では「すべてのセキュリティホールを洗い出してふさぐのは不可能であり、デフォルト設定のセキュアさも再度見直しはしたいが、完全にセキュアな設定というものはなく、いずれにしてもユーザー側で何らかの対処をしてもらう必要がある」と説明した。

なお、ブラスターワームの被害は急速に沈静化しているが、すでにいくつかの亜種が発生し、なかでもウェルチア(Welchia)などに置き替わりつつ活動が活発化しているため、引き続き警戒が必要だという。