マイクロソフトがセキュリティサミット2004を開催

多層防御の重要性訴える、パッチ管理ツールやXP SP2新機能を紹介

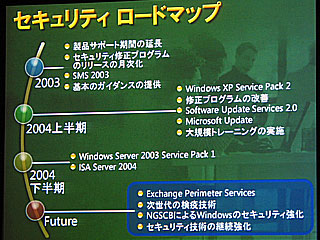

2004.03.11−マイクロソフトは8日、パシフィコ横浜で「セキュリティサミット2004」を開催した。6月までに全国47都道府県で約3万人を対象に合計300回以上実施する無料の1日講習会「セキュアシステムトレーニングツアー」の皮切りとして行われたイベントで、古川享執行役最高技術責任者兼米本社副社長と東貴彦執行役最高セキュリティ責任者が登壇し、同社のセキュリティに関する取り組みや最新のセキュリティ関連ツールなどを約2,300名の聴衆に説明した。全体を通して“多層防御”という考え方が強調された。

◇ ◇ ◇

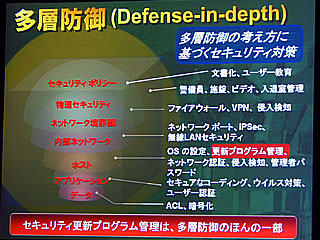

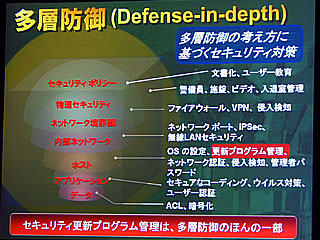

東氏によると、ぜい弱性に関する情報が公開されたあと、それを悪用した脅威が出現するまでの日数がだんだん短くなってきているという。例えば、「Nimda」の登場がぜい弱性情報公開から331日後だったのに対し、「SQL Slammer」では180日、「Welchia/Nachi」では151日、「Blaster」にいたってはわずか25日だった。しかも、Blasterの場合は感染したPCが外部から持ち込まれたり、リモート接続されたりして、社内のLANにつながった途端に感染が広がるなど、ファイアーウォールを中心とした従来型の防御手段では防ぐことができなかったとして、多層防御の考え方を採用するよう訴えた。

東氏によると、ぜい弱性に関する情報が公開されたあと、それを悪用した脅威が出現するまでの日数がだんだん短くなってきているという。例えば、「Nimda」の登場がぜい弱性情報公開から331日後だったのに対し、「SQL Slammer」では180日、「Welchia/Nachi」では151日、「Blaster」にいたってはわずか25日だった。しかも、Blasterの場合は感染したPCが外部から持ち込まれたり、リモート接続されたりして、社内のLANにつながった途端に感染が広がるなど、ファイアーウォールを中心とした従来型の防御手段では防ぐことができなかったとして、多層防御の考え方を採用するよう訴えた。

これ自体はとくに目新しい考え方ではない。しかし、多層防御全体の枠組みの中でマイクロソフトが提供できる対策はごく一部ではあるものの、それらは基本的・基盤的な対策であり、それを適切に施したうえで各種の対策を講じるべきだとの方向性が示された。

その中でも重要なのが修正プログラム(パッチ)である。東氏は「公開されるパッチの数が非常に多く、しかも公開のタイミングが不定期であったため、企業ユーザーの管理者の方にかなりの負担を強いていた」と認め、新しいパッチ提供ポリシーとして、毎月第2水曜日に定期的にリリースすることを決めたことへの理解を求めた。

また、パッチ自体の品質に関する疑問の声には、「パッチのインストール方法が8種類もあるなど適用プロセスに一貫性がなかったのをあらため、2種類に削減した。またパッチを当てたことで不具合が生じることもあったが、今後はすべてのパッチにロールバック機能を実装し、適用のリスクを軽減する。さらに、Blasterのときに感じたことだが予想外にナローバンドのユーザーが多かった。パッチのサイズを小さくすることや差分ダウンロードができるようにすることで対応したい。加えて、リブートを要求するパッチを減らし、ダウンタイムをできるだけ小さくするようにしたい」と述べた。

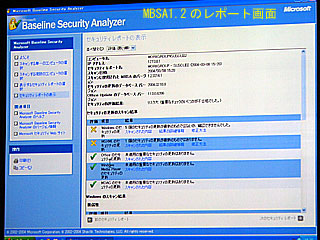

続いて、古川氏がパッチ適用に関する同社の新しいツールを紹介、デモンストレーションした。

続いて、古川氏がパッチ適用に関する同社の新しいツールを紹介、デモンストレーションした。

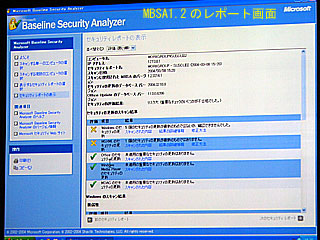

最初のツールは「マイクロソフト・ベースラインセキュリティアナライザー」(MBSA1.2)で、ネットワーク上のPCのパッチ適用状況を自動的に調査し、レポートする機能を持っている。ドメイン名やIPアドレスの範囲で一括指定でき、一度に調べられるPCの数に制限はない。Windowsの2003、2000、XP、NT4.0のほか、IIS、SQLサーバー、オフィス、インターネットエクスプローラーなど幅広いマイクロソフト製品に対応しており、どのマシンにどのパッチが当たっていないかをひと目で把握できる。あるユーザーのパスワードが危険だなどの判定も行ってくれる。コマンドラインから使用することも可能で、同社のサイト(http://www.microsoft.com/japan/security/home/tool/mbsa1.mspx)から無償でダウンロードして利用できる。

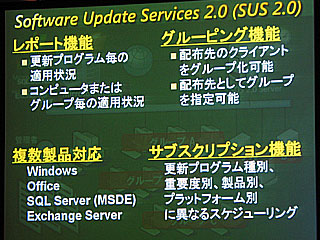

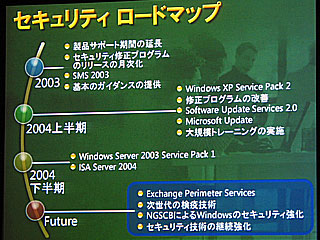

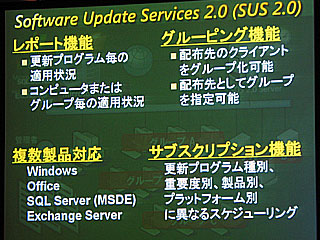

次に紹介されたのは「ソフトウエアアップデートサービス」(SUS2.0)で、WindowsXPサービスパック2(SP2)と同時に無償でリリースされる予定。現在はSUS1.0を無償ダウンロードできる(http://www.microsoft.com/japan/windowsserversystem/sus/default.mspx)。これは、パッチをあらかじめまとめて取得しておいて、管理者が社内のPCに自由なスケジュールで自動展開できるようにするツールである。サブスクリプション機能により、複数の製品の多数のパッチを効率的に管理できるという特徴がある。

古川氏は、「多層防御のためには、クライアントPCのセキュリティを高めることも重要である」と述べ、話しをWindowsXPのSP2に移した。とくに、SP2に内蔵される「ウィンドウズファイアーウォール」と「セキュリティセンター」の機能が国内で初公開された。

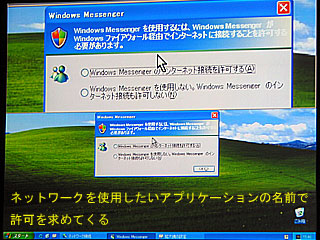

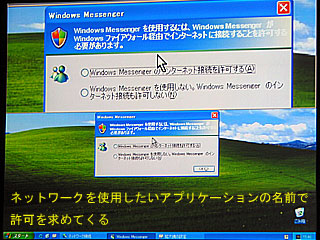

WindowsXPには、すでにファイアーウォール機能が装備されているが、デフォルトではオフになっている。しかし、今年上半期中に提供予定のSP2では、ウィンドウズファイアーウォールに名前が変わって機能が強化され、デフォルトでオンとなる。古川氏は「ほとんどのアプリケーションは特定のポートが開いていることを前提に書かれており、ファイアーウォールを適用するとネットワークアプリケーションの互換性の問題が生じてしまう。安全な通信にはその都度ポートを開いてやればいいわけだが、これまでは専門用語での難しい設定が必要で、初心者が操作することは困難だった。ところが、ウィンドウズファイアーウォールではアプリケーションの名前で許可を求めてくるので誰にでもわかりやすい。また、そのアプリケーションが終了すると、自動的にポートが閉じるようになっている」と解説する。

アクティブディレクトリーを導入している企業ユーザーは、グループポリシーにウィンドウズファイアーウォールの有効化を設定でき、許可されたアプリケーションをリスト化して一括適用するなど、集中的なコントロールを行うことが可能。

アクティブディレクトリーを導入している企業ユーザーは、グループポリシーにウィンドウズファイアーウォールの有効化を設定でき、許可されたアプリケーションをリスト化して一括適用するなど、集中的なコントロールを行うことが可能。

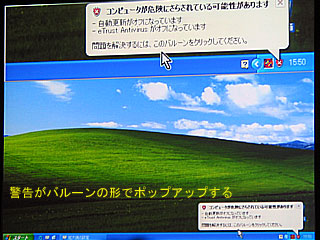

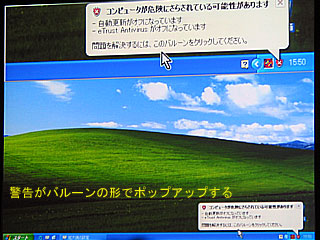

一方、「セキュリティセンター」はWindowsXPのタスクバーに常駐するツールで、ウィンドウズアップデート(またはマイクロソフトアップデート)の自動更新がオフになっていたり、ウイルス対策ソフトのリアルタイム監視機能がオフになっていたりすると、バルーンで警告をポップアップし、利用者に注意を促す役割を果たす。企業内でドメインに参加している時は、管理者が定めたセキュリティポリシーに連動して設定を監視してくれる。

最後に、古川氏はBlasterで学んだ経験に触れ、「感染したPCが持ち込まれることに対しては、Windowsサーバー2003のSP1で検疫機能を提供する。安全なPCだけをネットワークに接続させ、感染したPCはただちに発見・隔離される。このSP1は今年の下半期に開発完了の予定だ」とした。さらに、将来に向けたプロジェクトとして推進中のNGSCB(ネクストジェネレーション・セキュアコンピューティングベース)についてもわずかに言及し、「CPUとメモリー間の通信を保護する機能などを開発している」と紹介した。

今回のイベントでは、講演の中程でゲストスピーカーとして経済産業省の小紫正樹情報システム厚生課長が登壇し、省内のセキュリティの取り組みなどを紹介したが、「アウトルックは完全に使用禁止にしている」、「外部からアクセスを受けるサーバーマシンにはWindowsを一切採用しない」といった同社には耳の痛いコメントも飛び出した。ただ、無償での講習会開催や無償ツールの提供など、自社の製品のセキュリティを高めようとするマイクロソフトの意気込みは十分に伝わってきた。

東氏によると、ぜい弱性に関する情報が公開されたあと、それを悪用した脅威が出現するまでの日数がだんだん短くなってきているという。例えば、「Nimda」の登場がぜい弱性情報公開から331日後だったのに対し、「SQL Slammer」では180日、「Welchia/Nachi」では151日、「Blaster」にいたってはわずか25日だった。しかも、Blasterの場合は感染したPCが外部から持ち込まれたり、リモート接続されたりして、社内のLANにつながった途端に感染が広がるなど、ファイアーウォールを中心とした従来型の防御手段では防ぐことができなかったとして、多層防御の考え方を採用するよう訴えた。

東氏によると、ぜい弱性に関する情報が公開されたあと、それを悪用した脅威が出現するまでの日数がだんだん短くなってきているという。例えば、「Nimda」の登場がぜい弱性情報公開から331日後だったのに対し、「SQL Slammer」では180日、「Welchia/Nachi」では151日、「Blaster」にいたってはわずか25日だった。しかも、Blasterの場合は感染したPCが外部から持ち込まれたり、リモート接続されたりして、社内のLANにつながった途端に感染が広がるなど、ファイアーウォールを中心とした従来型の防御手段では防ぐことができなかったとして、多層防御の考え方を採用するよう訴えた。

続いて、古川氏がパッチ適用に関する同社の新しいツールを紹介、デモンストレーションした。

続いて、古川氏がパッチ適用に関する同社の新しいツールを紹介、デモンストレーションした。

アクティブディレクトリーを導入している企業ユーザーは、グループポリシーにウィンドウズファイアーウォールの有効化を設定でき、許可されたアプリケーションをリスト化して一括適用するなど、集中的なコントロールを行うことが可能。

アクティブディレクトリーを導入している企業ユーザーは、グループポリシーにウィンドウズファイアーウォールの有効化を設定でき、許可されたアプリケーションをリスト化して一括適用するなど、集中的なコントロールを行うことが可能。