Windows Vistaは、マイクロソフトのセキュリティ開発サイクルに初めて完全準拠して開発されたクライアントOSで、1,400を超えるリスクモデルを盛り込み、社内の専任ハッカー部隊(セキュアイニシアチブアタックチーム)による監査・テストを十分に受けて、最終的に製品化される。プログラムの中に潜むぜい弱性をみつけ出すためのさまざまなツールが開発され、利用されたという。

Windows Vistaは、マイクロソフトのセキュリティ開発サイクルに初めて完全準拠して開発されたクライアントOSで、1,400を超えるリスクモデルを盛り込み、社内の専任ハッカー部隊(セキュアイニシアチブアタックチーム)による監査・テストを十分に受けて、最終的に製品化される。プログラムの中に潜むぜい弱性をみつけ出すためのさまざまなツールが開発され、利用されたという。

マイクロソフトがWindows Vistaのセキュリティ機能を公開

6項目にわたる複合的防御を実現、OS内部構造も強化

2006.08.11−マイクロソフトは、次世代デスクトップOS(基本ソフト)として開発中のWindows Vistaにおけるセキュリティ機能の詳細を公開した。WindowsXPのサービスパック2(SP2)がウイルスや悪意のあるウェブサイト、バッファーオーバーランなど外部からの単純な攻撃に対する防御を想定していたのに対し、Vistaではフィッシングやスパイウエアなどの新しい脅威への対応、内部からの情報漏えいの防止など、より広範なセキュリティ基盤を備えたことが特徴。同社は、これらを適切に運用するためのサービスも合わせて提供することで、XP時代よりも大幅な管理コスト削減が可能になるとして、企業ユーザーへの早期普及を目指していく。

Windows Vistaは、マイクロソフトのセキュリティ開発サイクルに初めて完全準拠して開発されたクライアントOSで、1,400を超えるリスクモデルを盛り込み、社内の専任ハッカー部隊(セキュアイニシアチブアタックチーム)による監査・テストを十分に受けて、最終的に製品化される。プログラムの中に潜むぜい弱性をみつけ出すためのさまざまなツールが開発され、利用されたという。

Windows Vistaは、マイクロソフトのセキュリティ開発サイクルに初めて完全準拠して開発されたクライアントOSで、1,400を超えるリスクモデルを盛り込み、社内の専任ハッカー部隊(セキュアイニシアチブアタックチーム)による監査・テストを十分に受けて、最終的に製品化される。プログラムの中に潜むぜい弱性をみつけ出すためのさまざまなツールが開発され、利用されたという。

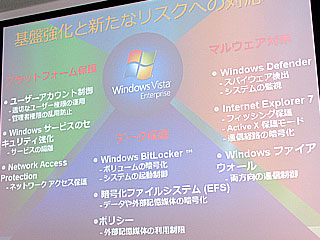

同社によると、パソコンへの脅威に対する対策は、「パソコンの物理的な保護」、「OSインストール時における安全対策」、「マルウエア対策」、「安全なユーザーアカウントの構成・管理」、「安全なサービスの構成」、「ファイルセキュリティ設定によるデータ保護」−の6項目があるが、Vistaではそれぞれの項目で対策が練られている。

まずは、物理的な保護だが、ハードディスクを暗号化しておき、起動時に復号キーを読み込むことによって暗号化を解除して普通にパソコンを利用できるようにする「ビットロッカー」という機能がある。ノートパソコンやハードディスクの盗難対策を想定したもの。復号のためのキーはマザーボード上のセキュリティーチップ(TPM)もしくはUSBメモリーなどの外部デバイスに収納しておくことができ、両者を組み合わせることも可能。キーがない状態では、48ケタの回復パスワードを入力しない限り、パソコンは起動しない。ハードディスクが暗号化されているため、ディスクを抜き出されても、他のパソコンなどからこれを認識することはできない。

次に第2項目だが、これまではOSのインストールを含めたパソコンのセットアップ中に、セキュアな設定が確立される以前にネットワークからの攻撃にさらされてしまうといった問題があった。 Vistaでは、あらかじめマスターとなるパソコンにセキュリティソフトなどをインストールしておき、それをイメージとしてキャプチャーし、他のパソコンに展開することができるようになった。同様の機能は市販のソフトを使っても可能だが、OS機能の一部としてこれをサポートしたことに意味があるという。

第3項目のマルウエア対策に役立つのが「Windowsディフェンダー」。マルウエアをリアルタイムで検出・駆除する機能を持つが、主にスパイウエアを対象にしており、サードパーティーのウイルス対策ソフトを置き換えるものではない。定義ファイルの更新頻度も、当面2週間に1回とゆっくりしたものだ。

第4項目に当たるユーザー権限モデルは、以前のWindows2000/XPから大きく変わった点である。2000/XPでは、管理者権限を与えられたユーザーはすべてのOSタスクとアプリケーションを制限なく実行できたが、その一方で制限付きユーザー権限では限られたOSタスクと一部のアプリケーションしか実行できないなど制限が多くて使い勝手が悪かった。

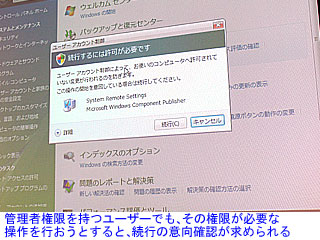

Vistaでは、ユーザーアカウントが管理者権限とスタンダードユーザー権限に大きく分かれる。管理者権限のユーザーでも、実際のWindowsへのログオン時にはスタンダードユーザー権限相当でログオンすることになり、管理者権限が必要な操作をしようとすると、ポップアップウィンドウが表示されて、その操作の続行に対する同意が求められることになる。同社の説明によると、自動スクリプト攻撃などによって、ユーザーが知らないうちにパソコンを操作されてしまうことを防止するための機能で、わずらわしければ、ポリシー設定でオフにすることもできる。

また、新しいスタンダードユーザー権限では、“限られた”OSタスクではなく、“一般的な”OSタスクの実行が許可されるように変わったということだ。

また、新しいスタンダードユーザー権限では、“限られた”OSタスクではなく、“一般的な”OSタスクの実行が許可されるように変わったということだ。

第5項目は、Windowsサービスのぜい弱性を狙ったバッファーオーバーラン攻撃などを無効化するためのもの。XPまでは、最初にログオンしたユーザーセッション(セッション0)の中でアプリケーションとともにWindowsサービスが動いてしまっていた。XPのSP2では、メモリー実行空間を分離することによってオーバーランを起こすことを防いでいたが、VistaではOSのアーキテクチャーそのものを変更し、Windowsサービスをセッション0に隔離して動かすことにした。ユーザーアプリケーションはセッション1以降で動くことになる。これにより、悪意のあるプログラムからサービスへの攻撃をブロックする。

さらに、サービスごとにセキュリティ識別子(SID)を導入し、アクセス制御リスト(ACL)を使って各サービスへのアクセスをコントロール。SIDには、ファイアーウォールのセキュリティポリシーを適用できるため、サービスが外部ネットワークへアクセスすることを防止することも可能。また、サービスのアカウントを管理者権限に相当する“LocalSystem”から権限の低いレベルに移行させた。ただ、この施策はアプリケーションの互換性に影響する可能性があるため、注意が必要だ。

最後の第6項目は、ファイルセキュリティ設定によるデータ保護。すでに述べた盗難対策としての「ビットロッカー」、ネットワーク内部での情報漏えいを防ぐ「暗号化ファイルシステム」(EFS)、コンテンツレベルで情報の中身を守る「ライツマネジメントシステム」(RMS)−といった具合に複合的なデータ保護技術が盛り込まれている。

◇ ◇ ◇

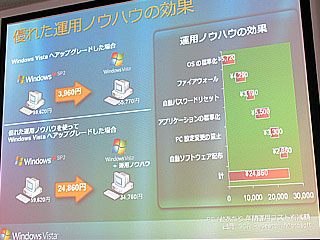

同社では、ITインフラの最適化モデルを構築し、システム基盤を最適化していくための段階的なシナリオを打ち出している。この考え方によると、企業内のパソコンに関しては、セキュリティ対策の多層化と展開プロセスの標準化がポイントになるという。同社では、この点でVistaで実現された技術を活用するための運用ノウハウをサービスとして提供することを計画し、ラックなどのビジネスパートナーとの間で具体的な調整に入っている。

XPからVistaへ単純に入れ替えただけでも、パソコン1台当たりの年間運用管理コストが3,960円安くなるが、このノウハウを用いてアップグレードした場合は、同じく年間コストが2万4,860円下がるという(130社を対象にした調査による見積もり)。